目次

Cisco ACLの基礎知識と設定例

目次

Cisco ACLの基礎知識

| ACLタイプ | 番号 | 備考 |

|---|---|---|

| IP標準アクセスリスト | 1~99, 1300~1999 | 送信元だけを指定 |

| IP拡張アクセスリスト | 100~199, 2000~2699 | 送信元、送信先、サービス等を指定可能 |

設定例

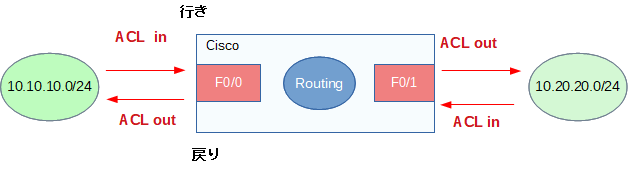

物理インターフェイスにACLを適用する例

access-list 10 permit 10.10.10.2 0.0.0.0 ! 送信元が、10.10.10.2 int fa0/0 ip access-group 10 in

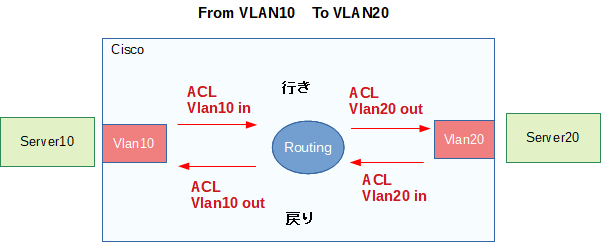

VLAN 間ルーティングをフィルタ

VLAN20 に入ってくる、送信元が 10.10.10.0/24 のパケットは全部破棄

ip access-list standard vlan20-list deny 10.10.10.0 0.0.0.255 ! 送信元が、10.10.10.0/24 permit any Interface Vlan10 ip address 10.10.10.1 255.255.255.0 Interface Vlan20 ip address 10.20.20.1 255.255.255.0 ip access-group vlan20-list out

inやoutは インターフェースVLAN から見た方向ではなく、内部のルーティング機能から見た方向

VLAN20からVLAN10への INのACLがないので、戻りはすべて許可

Cisco の L3 で VLAN 間ルーティングをフィルタしたい - pudding - diary(2012-11-08)

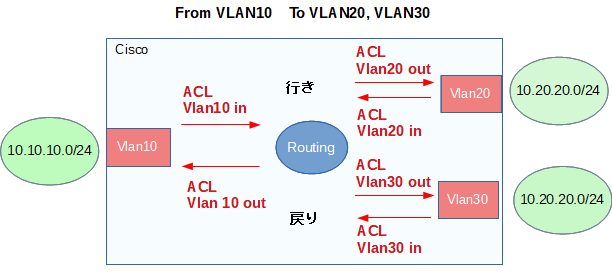

VLANインターフェースにACL

10.10.10.0/24から、宛先10.20.20.0/24や10.30.30.0/24を拒否

ip access-list extended vlna10-list deny ip any 10.20.20.0 0.255.255.255 !どこからでも、宛先10.20.20.0/24 を拒否 deny ip any 10.30.30.0 0.255.255.255 !どこからでも、宛先10.30.30.0/24 を拒否 permit ip any any Interface Vlan10 ip address 10.10.10.1 255.255.255.0 ip access-group vlan10-list in Interface Vlan20 ip address 10.20.20.1 255.255.255.0 Interface Vlan30 ip address 10.30.30.1 255.255.255.0

inやoutは インターフェースVLAN から見た方向ではなく、内部のルーティング機能から見た方向

【図解】VLAN間ルーティングを禁止する設計, 設定 〜ACL,SVI,VRFでの制御の構成例〜 | SEの道標

VRFを利用した機器へのtelnet/ssh制限(in vrf-also)

ip access-list standard mgmt_nw permit 192.168.0.0 0.0.255.255 ! line vty 0 4 access-class mgmt_nw in vrf-also password cisco login transport input all line vty 5 15 access-class mgmt_nw in vrf-also password cisco login transport input all

関連ページ

- Cisco ACLの基礎知識と設定例

- Cisco Catalyst SwitchのQoS設定

- Cisco Nexus - FabricPath(アクティブアクティブでL2ループ防止技術)

- Cisco IOS ライセンスの種類(LAN BaseやIP Servicesなど)

- Cisco Catalyst SwitchのMLCの古いQoS設定

- Cisco Catalyst/Nexus SwitchのMQCによるQoS設定

- Cisco RouterのQoS設定

- Ciscoのshow interfacesの見方(インターフェースの統計情報の確認)

- Ciscoのshow ip routeの見方(ルーティングの確認方法)

- Cisco スイッチを選ぶ時のメモ

- Cisco Nexus - vPCとは(virtual PortChannel)で、2台のスイッチを1台のように接続できる